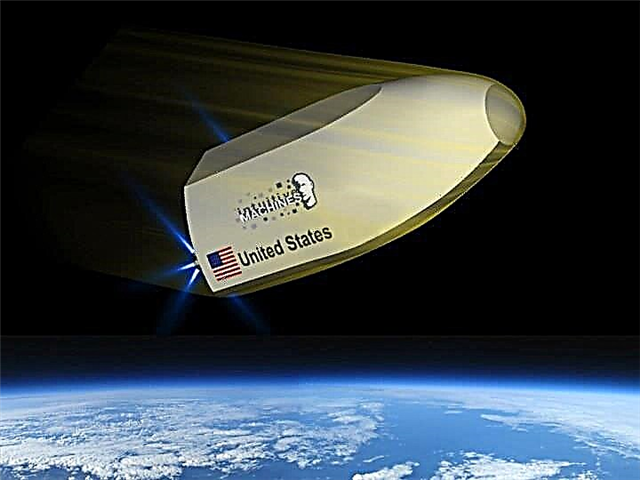

米国国防総省によって開発されている武器システムはサイバー攻撃に対して脆弱です。つまり、10月にリリースされた米国政府説明責任局(GAO)の新しいレポートによると、ハッキングスキルを持つ一部の悪者が気づかずにそのような武器を制御できる可能性があります。 。9。

そして、DODは脅威に気づいていないように見えました:DOD自体によって実施されたテストはそのような脆弱性を示しましたが、部局の担当者はGAOに彼らのシステムは安全であると信じており、いくつかのテスト結果を非現実的であると見なしていると報告書によれば、は、DODサイバーセキュリティテスト、ポリシー、ガイドラインの分析、およびDODインタビューに基づいています。

「比較的単純なツールと手法を使用して、テスターはシステムの制御を奪い、検出されずに動作することができました。これは、一部には不十分なパスワード管理や暗号化されていない通信などの基本的な問題が原因です。」

実際、あるテストチームが管理者のパスワードをたった9秒で解読しました。 DODの関係者は、攻撃者は数か月または数年を費やしてシステムに侵入しようとする可能性があるため、パスワードクラッキング時間はシステムのセキュリティの有効な手段ではないと述べました。そのタイムラインでは、パスワードの推測に数時間または数日かかるかどうかは意味がありません。しかし、GAOは、そのような例は、DODでそれを行うことがいかに簡単かを明らかにしていると述べました。 (有線ライターのEmily Dreyfussが10月10日に9秒のパスワードクラックについて報告しました。)

分析と報告は、国防総省が主要な兵器システムの現在の「ポートフォリオ」を開発するために費やす計画である1.66兆ドルを見越して上院軍委員会によって要求されました。

兵器システムは、その機能を実行するためにソフトウェアにますます依存しています。 GAOによると、武器はインターネットや他の武器にも接続されており、より洗練されています。これらの進歩により、「サイバー攻撃に対してより脆弱になる」とGAOは述べています。

ソフトウェアによって駆動される武器システムのあらゆる部分がハッキングされる可能性があります。 GAOの報告書は、「ソフトウェアによって可能になる機能の例には、システムの電源のオン/オフ、ミサイルの狙い、パイロットの酸素レベルの維持、航空機の飛行などが含まれる」とGAOのレポートは述べています。

DODは過去数年にわたってサイバーセキュリティの改善を始めてきましたが、GAOによると、いくつかの課題があり、その1つはプログラム間での情報共有の欠如です。たとえば、「兵器システムがサイバー攻撃を受けた場合、情報の分類の種類により、DODプログラム関係者には、その攻撃の詳細は諜報機関から提供されません」と報告書は述べています。

さらに、国防総省はサイバーセキュリティ専門家の雇用と維持に苦労していると報告書は述べた。

GAOによると、現時点では推奨事項はないとのことですが、政府機関は、分析で発見された脆弱性を「テストの制限による脆弱性全体の一部を表していると考えています。たとえば、すべてのプログラムがテストされているわけではなく、テストは脅威。"

元の記事 ライブサイエンス.